La actualización de los sistemas operativos de los dispositivos de infraestructura de networking, especialmente los routers, es un punto tan importante en la lista de tareas regulares del Administrador de la Red como la actualización del sistema operativo de servidores y terminales. Hay 3 razones principales para priorizar esta tarea:

- Como ocurre con cualquier dispositivo o aplicación de una red contemporánea, los routers y switches también son propensos a la aparición de "agujeros" de seguridad.

Dado que estos dispositivos son críticos para la infraestructura de transmisión de la red, es esencial solucionar estos problemas tan rápidamente como sean detectados.

Al respecto, Cisco Systems y varias empresas especializadas en temas de seguridad mantienen un sistema permanente de reportes sobre la aparición de este tipo de problemas y las soluciones recomendadas en cada caso. - Cisco IOS es un sistema de "desarrollo abierto", es decir que permanentemente se le incorporan nuevas funcionalidades. Actualizar la versión de IOS es un modo de incorporar nuevas funciones o tecnologías que pueden solucionar desafíos operativos o facilitar tareas.

Al respecto, Cisco tiene un plan de trabajo que considera la actualización permanente de su sistema operativo. Es de suma importancia mantenerse informado sobre las novedades que incorpora cada versión. Esta información es pública y puede ser accedida en el sitio web de Cisco. - También el "estar actualizado" es un objetivo válido en este punto y de ninguna forma secundario. Esto adquiere particular importancia cuando nuestra red implementa herramientas específicas ya que nuevas versiones de sistema operativo incorporan nuevos recursos para estas herramientas (p.e. SNMP).

¿Cómo realizar la actualización de Cisco IOS?

Primero - Realice un inventario

Para cada dispositivo de su red usted debería poseer al menos esta información:

- Tipo y modelo de dispositivo.

- Cantidad de memoria RAM.

- Cantidad de memoria Flash.

- Versión de sistema operativo instalada.

Esta información es crítica al momento de tomar o no la decisión de realizar la actualización y puede ser accedida ejecutando el comando show version en cada dispositivo.

Esto debiera formar parte de la documentación regular de la red que usted posee.

Segundo - Seleccione la imagen de Cisco IOS apropiada

El paso siguiente es entonces la elección de la imagen apropiada para sus dispositivos. Tenga presente que para obtener nuevas imágenes de sistema operativo necesitará tener un acceso válido (CCO) al sitio web de Cisco Systems. En términos generales este acceso está ligado a la existencia de un contrato de mantenimiento para los dispositivos involucrados. El usuario CCO gratuito que ofrece Cisco Systems en su sitio no tiene lo atributos necesarios.

Usted necesita acceder para esta tarea al Cisco's Software Download Center utilizando un usuario CCO válido.

En esta área encontrará varias herramientas que lo ayudarán en esta tarea:

- IOS Upgrade Planner

Esta herramienta le permite, a través de un navegador de Internet, revisar con facilidad las versiones de IOS disponibles, las plataformas y las caracterísiticas de cada imagen del sistema operativo.

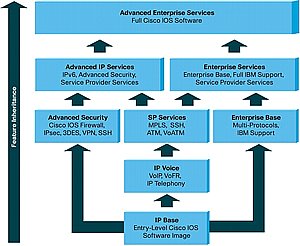

El procedimiento habitual es seleccionar una plataforma, en función de esto elegir un release de Cisco IOS, y luego elegir el feature set (conjunto de funcionalidades) que se requiere. - Cisco Feature Navigator

Es una herramienta en línea que permite seleccionar la imagen de IOS más adecuada a partir de diferentes criterios tales como: funcionalidades requeridas, plataforma, código de producto, etc.

Una función muy interesante de esta herramienta es la posibilidad de realizar comparaciones entre diferentes imágenes de Cisco IOS. - Cisco IOS Software Selector

Se trata de otra herramienta en línea que permite seleccionar la imagen de IOS adecuada a nuestros requerimientos e informa la cantidad de memoria necesaria para correr cada imagen en particular. - Package Planner

Herramienta en línea que permite seleccionar una imagen de IOS a partir de las funcionalidades requeridas.

Al momento de elegir la imagen de Cisco IOS que utilizará en su actualización, además de los requerimientos de memoria Flash y RAM necesarios para correr cada imagen, también es importante considerar la estabilidad de cada release de Cisco IOS.

Para calificar este aspecto, Cisco utiliza un conjunto de siglas que debe tener presentes:

- GD - General Deployment

Estas son las versiones de mayor estabilidad, y las que es aconsejable utilizar en redes de producción de tipo empresario. - ED - Early Deployment

Es el equivalente de una versión beta. Es totalmente operativa pero suceptible de contener algún bug. En este sentido es aconsejable no utilizar este tipo de releases en redes de producción, aunque puede ser un recurso necesario en redes de proveedores de servicios cuando se requiere la implementación adelantada de alguna tecnología novedosa. - LD - Limited Deployment

- DF - Defered Deployment

Recuerde, en redes de producción, la recomendación de Cisco Systems es siempre utilizar un GD para asegurar la estabilidad de su infraestructura.

Si desea conocer con mayor profundidad lo referente a la tecnología y desarrollo de Cisco IOS, le sugiero visitar el sector Cisco IOS Technologies del sitio oficial de Cisco Systems, en donde encontrará abundante información, o el capítulo correspondiente de Principios Básicos de Networking.

Bien, una vez que haya definida la versión e imagen de sistema operativo con la cual desea actualizar sus dispositivos, verifique los requerimientos de esa imagen de IOS en particular y compárelos con su inventario para asegurarse de que sus dispositivos estén en condiciones de correr esa imagen.

Tenga en cuenta que con el paso del tiempo el tamaño de las imágenes de Cisco IOS ha ido creciendo, con lo que aumentan los requerimientos de memoria para poder correrlas; por este motivo es posible que en algún momento sea necesario considerar una actualización de RAM y Flash en sus dispositivos.

Tercero - Descargue su imagen de IOS

Una vez seleccionada la imagen adecuada para sus dispositivos y que verificó los requerimientos de memoria, debe proceder a descargar la imagen de IOS.

Para esto es necesario primero aceptar el contrato de licencia de Cisco Systems, seleccionando la opción "I Agree" que aparece en el contrato en línea. Al aceptar el contrato de licencia el sistema lo derivará directamente a la página de descarga.

Antes de iniciar la descarga el sistema le preguntará dónde desea guardar esta imagen del Cisco IOS. Es conveniente en este momento tener definido cómo se hará luego la carga (p.e. por ftp), a fin de ya guardar la imagen en el directorio adecuado.

Cuarto - Planifique adecuadamente su actualización

Es crítico verificar la actualización antes de trasladarla a la red en producción ya que un error en este punto puede afectar la operación completa de la red. Para hacer esto:

- En lo posible verifique la versión de Cisco IOS que ha obtenido en un dispositivo que no se encuentre en producción.

- Planifique el proceso de actualización en todos los dispositivos de la red. Conociendo los requerimientos de la imagen del IOS verifique si es necesario actualizar hardware en algún dispositivo. Tenga en cuenta que la actualización de hardware pueden incrementar significativamente el tiempo requerido por el proceso de actualización e implica que ese dispositivo estará fuera de servicio por un tiempo más prolongado.

- Realice la actualización de un dispositivo por vez y programe esta actividad en los horarios de menor uso de la red. Incluso realice la copia de la imagen del IOS en cada dispositivo en los horarios de menor actividad; tenga en cuenta que es una operación que se realiza generalmente in band.

Quinto - Realice la actualización

Ahora puede ya proceder a la actualización.

El modo más efectivo es realizar la copia de la imagen del Cisco IOS a cada dispositivo utilizando un servidor tftp (vea la información respecto de servidores ftp y tftp aquí):

- Verifique usando ping la conectividad de red entre el servidor tftp y el dispositivo.

- Utilizando el comando copy tftp flash copie la imagen del IOS a la memoria Fash de cada dispositivo. La línea de comando le requerirá la dirección IP del servidor y el nombre del archivo; a continuación le preguntará si desea borrar la imagen de IOS existente. El sistema le mostrará en la consola la evolución del proceso.

- Si se encuentra reaizando la operación en el horario programado para interferir lo menos posible con la operación de la empresa, reinicie el dispositivo utilizando el comando reload inmediatamente para verificar que todo vuelva a funcionar correctamente.

Si es necesario reiniciar el dispositivo más tarde puede utilizar el comando reload at hh:mm o reload in hh:mm - Luego de reiniciado el equipo verifique que todo funciona correctamente: verifique las interfaces, verifique la comunicación con nodos críticos y verifique el archivo de configuración.

Oscar Gerometta

Todo comentario o aporte que desees hacer,

por favor, incorporalo en forma de comentario a este artículo.

Muchas gracias.